ローカル管理者が漏れてしまうと、いくらドメインアカウントのパスワードを変更していようともパソコン内の情報が抜き取られてしまいます。ただ、台数が多いとそれらを管理する工数もかなり増えるため、LAPS(Local Administrator Password Solution)と Active Directory を利用して、定期的にパスワードを変更したり、その内容を管理したりできるようにします。

概要

LAPS(Local Administrator Password Solution)を利用して、パソコンのローカル管理者のパスワードを定期的に変更し、Active Directory からその内容を確認できる環境を構築します。

既存のパソコンへの設定や配布などについては、グループポリシーで配信しますので、一度環境を構築すれば後はほぼほぼ自動で運用できるようになります。

環境

- Windows Server 2016 Standard(Active Directory サーバー)

- Windows 10 pro, Windows 11 pro

- LAPS(Local Administrator Password Solution)

詳細

インストーラーをダウンロードする

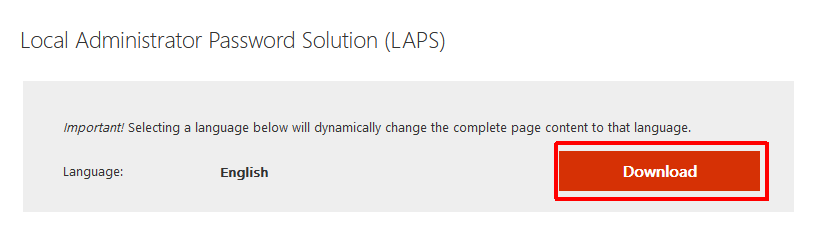

以下のサイトに接続し、インストーラーをダウンロードします。

サイトを開いたら「Download」をクリックします。

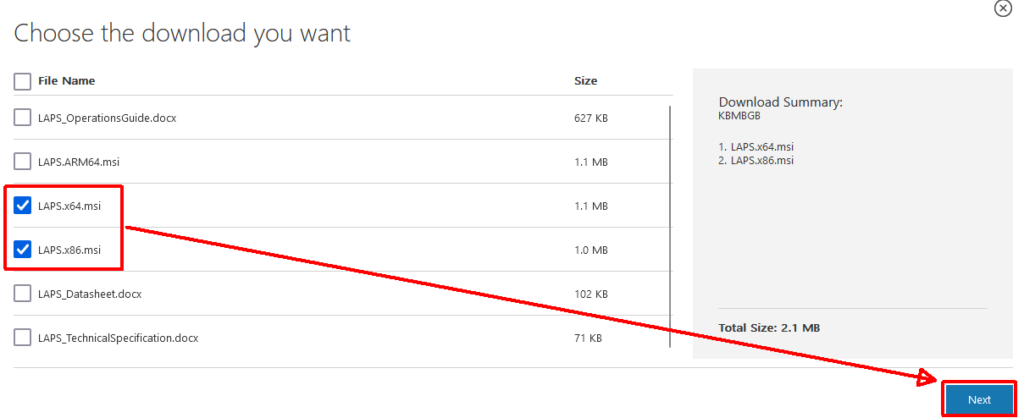

ダウンロードするファイルを指定する画面が表示されますので、「LAPS.x64.msi」と「LAPS.x86.msi」にチェックを入れ、「NEXT」をクリックします。

※管理するクライアントに 32bit OS がない場合は「LAPS.x64.msi」にのみチェックを入れます。以降の 32bit OS 向けの記述についても読み飛ばしてください。

Active Directory サーバーに Management Tools をインストールする

ダウンロードした「LAPS.x64.msi」を Active Directory サーバーで実行します。

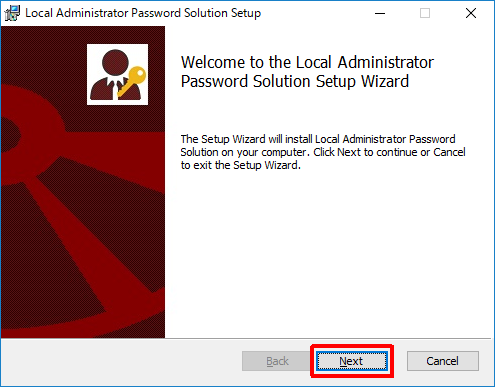

「Next」をクリックします。

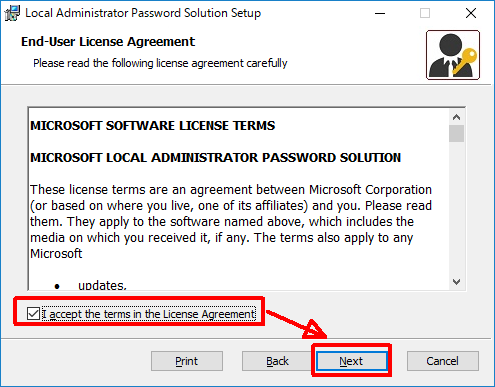

「I accept the terms in the License Agreement」にチェックを入れ、「Next」をクリックします。

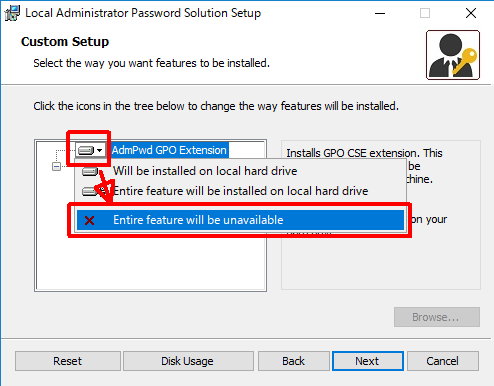

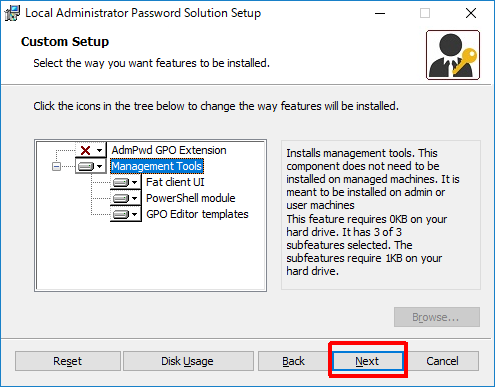

Active Directory サーバーはマネージャー側になるため、クライアント用機能をインストールしないようにします。

「AdmPwd GPO Extension」のアイコンをクリックし、「Entire feature will be unavailable」をクリックします。

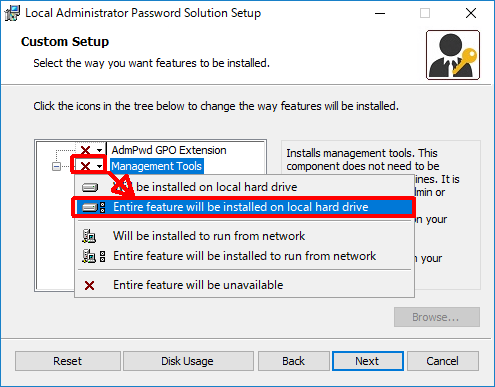

「Management Tools」のアイコンをクリックし、「Entire feature will be installed on loal hard drive」をクリックします。

「Next」をクリックします。

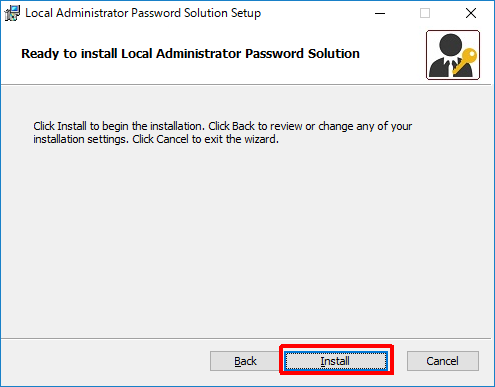

「Install」をクリックします。

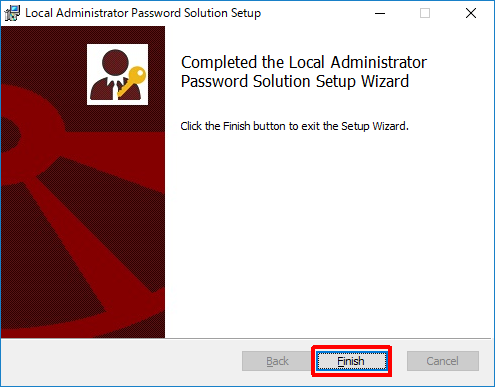

「Finish」をクリックします。

スキーマやアクセス権を設定する

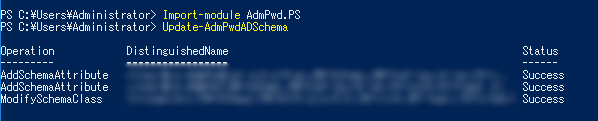

Active Directory サーバーで PowerShell を管理者として実行します。

以下のコマンドを実行し、Local Administrator Password Solution 用のモジュールを読み込みます。

Import-module AdmPwd.PS

以下のコマンドを実行し、スキーマを拡張します。

Update-AdmPwdADSchema

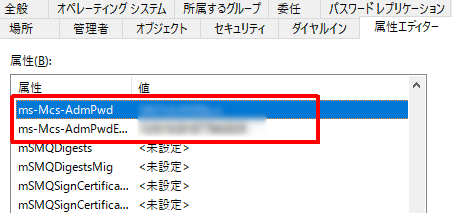

コンピューターアカウントのスキーマに「ms-Mcs-AdmPwd」と「ms-Mcs-AdmPwdExpirationTime」の属性が拡張されます。

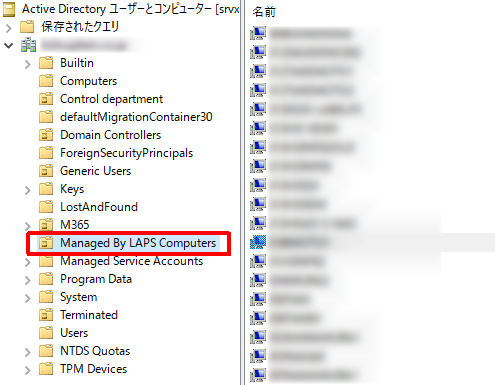

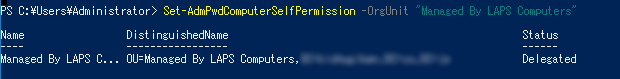

以下のコマンドを実行し、ローカルの管理パスワードを管理したいコンピュータを登録している OU に対して、上記への書き込み権限を付与します。

ここでは「Mnaged By LAPS Computers」OU に対して権限を付与します。

Set-AdmPwdComputerSelfPermission -OrgUnit "Managed By LAPS Computers"

LAPS 用グループ ポリシーを作成する

セントラルストアを作成していて、「コンピューターの構成」ー「管理用テンプレート」配下に「LAPS」がない場合は、「C:\Windows\PolicyDefinitions」フォルダーから「C:\Windows\SYSVOL\domain\Policies\PolicyDefinitions」に対象のファイルをコピーします。

| コピー元のファイル | コピー先のフォルダー |

|---|---|

| C:\Windows\PolicyDefinitions\AdmPwd.admx | C:\Windows\SYSVOL\domain\Policies\PolicyDefinitions\ |

| C:\Windows\PolicyDefinitions\en-US\AdmPwd.adml | C:\Windows\SYSVOL\domain\Policies\PolicyDefinitions\en-US\ |

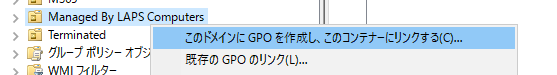

サーバーでグループポリシーの管理ツールを実行します。

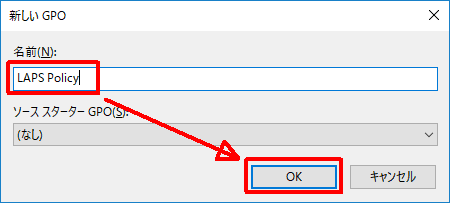

「Managed By LAPS Computers」を右クリックし、「このドメインに GPO を作成し、このコンテナーにリンクする」をクリックします。

名前に適当なグループポリシーの名前を入力し、「OK」をクリックします。

「コンピューターの構成」ー「ポリシー」ー「管理用テンプレート」ー「LAPS」を開きます。

それぞれの項目を以下のように設定します。

細かな内容は運用に合わせて変更してください。

- Password Settings:有効

Password Complexity:Large letters + small letters + numbers + specials

Password Length:14

Password Age (Days):30

パスワードの複雑さや有効期限を設定します。 - Name of administrator account to manage:有効

Administrator account name:HOGEuser

私の環境では、管理の都合でキッティング時にローカル管理者アカウントを「HOGEuser」としています。そのため、ここでは「HOGEuser」を指定しています。

組み込みのローカル管理者アカウントを使用している場合は「有効」ではなく「未構成」にしてください。 - Do not allow password expiration time longer than required by policy:有効

「有効」にすると、ローカルポリシーなどで設定されたパスワード有効期限を無視し、「Password Settings」ー「Password Age (Days)」で設定したパスワードの有効期限を強制します。 - Enable local admin password management:有効

LAPS での管理を有効にします。

グループポリシー管理エディターを閉じます。

LAPS クライアントをグループポリシーで配信する

64bit OS と 32bit OS の両方に配信できるように設定を行います。

ダウンロードした「LAPS.x64.msi」と「LAPS.x86.msi」を、管理するコンピューターがアクセス出来る場所に保存します。

私はドメインサーバーの「NETLOGON」に保存して運用しています。

サーバーでグループポリシーの管理ツールを実行します。

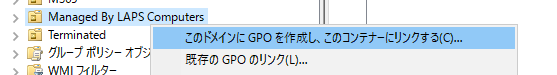

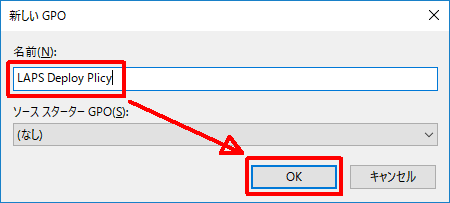

「Managed By LAPS Computers」を右クリックし「このドメインに GPO を作成し、このコンテナーにリンクする」をクリックします。

名前に適当なグループポリシーの名前を入力し「OK」をクリックします。

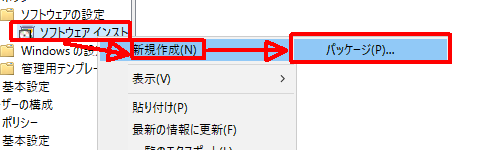

「コンピューターの構成」ー「ポリシー」ー「ソフトウェア インストール」を開きます。

まずは、64bit OS 向けの設定を行います。

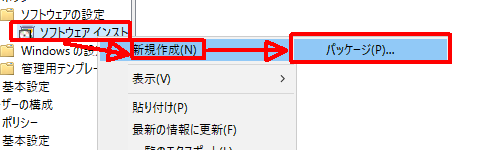

「ソフトウェア インストール」を右クリックし、「新規作成」ー「パッケージ」をクリックします。

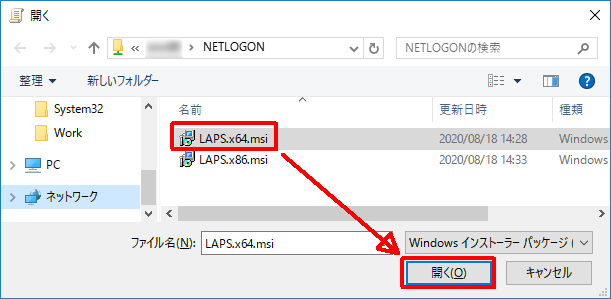

管理するコンピューターがアクセス出来る場所に保存された「LAPS.x64.msi」を選択し、「開く」をクリックします。

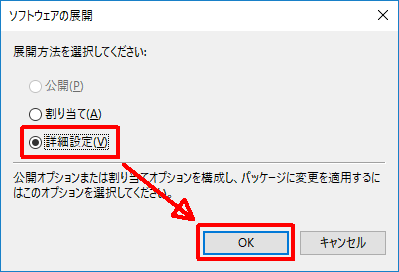

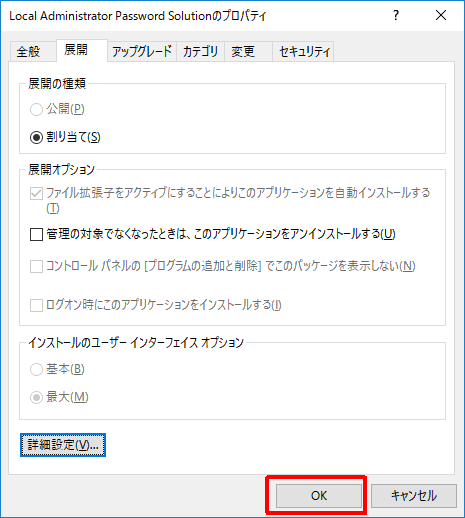

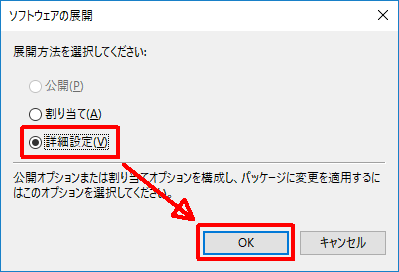

「詳細設定」を選択し、「OK」をクリックします。

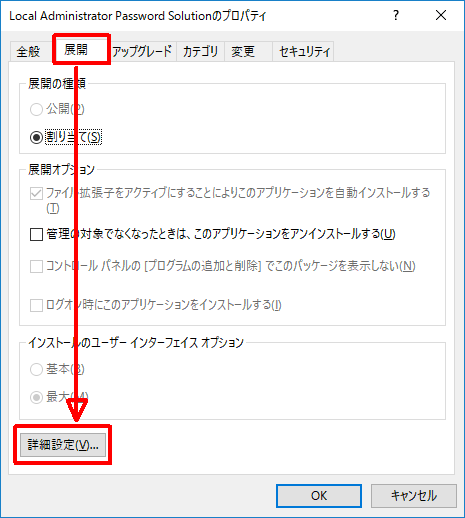

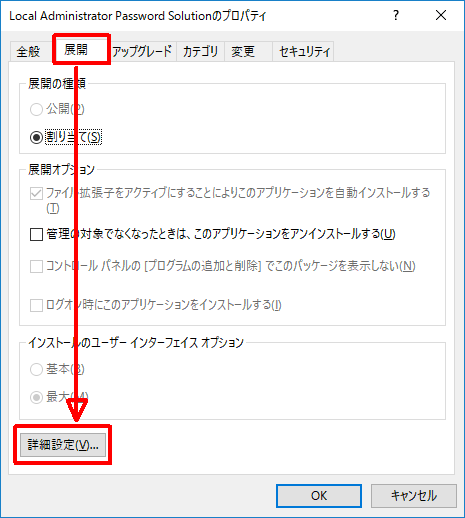

「展開」をクリックし、「詳細設定」をクリックします。

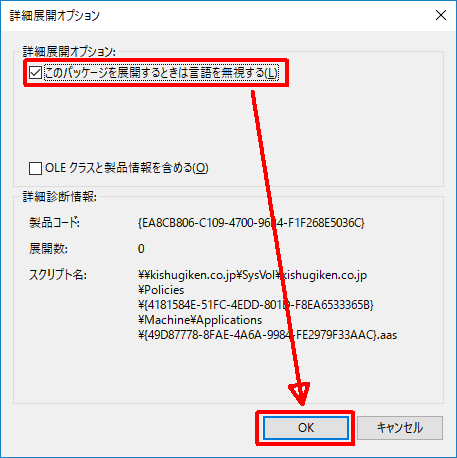

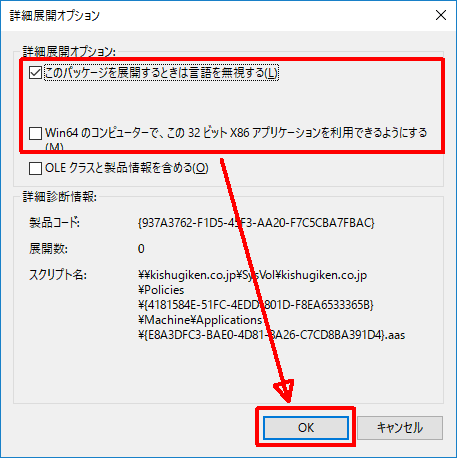

「このパッケージを展開するときは言語を無視する」にチェックを入れ、「OK」をクリックします。

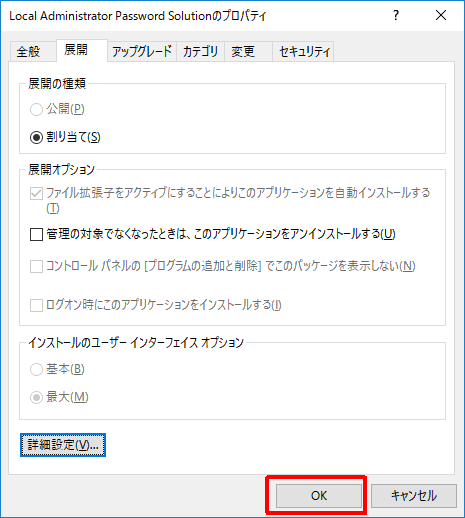

「OK」をクリックします。

続いて、32bit OS 向けの設定を行います。

「ソフトウェア インストール」を右クリックし、「新規作成」ー「パッケージ」をクリックします。

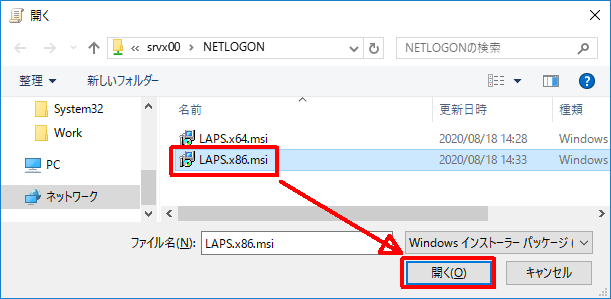

管理するコンピューターがアクセス出来る場所に保存された「LAPS.x86.msi」を選択し、「開く」をクリックします。

「詳細設定」を選択し、「OK」をクリックします。

「展開」をクリックし、「詳細設定」をクリックします。

「このパッケージを展開するときは言語を無視する」にチェックを入れ、「Win64 のコンピューターで、この 32 ビット X86 アプリケーションを利用できる用にする」のチェックを外します。その後、「OK」をクリックします。

「OK」をクリックします。

グループポリシー管理エディターを閉じます。

おわりに

LAPS を利用してローカル管理者のパスワードを管理する方法でした。

もともと、キッティング時に固有のパスワードを設定していたのですが、管理する端末が多くなり管理が煩雑になってきました。管理ができなければセキュリティの穴になりますので、ひとり情シスでも効率よく管理する方法がないか確認したところ、LAPS にたどり着きました。ローカル管理パスワードの管理をないがしろにして情報が流出してしまった例も多いため、気をつけるにしましょう。

x64 と x86 の msi を配信する設定については、この記事の方法でも問題なく配信できていますが、WMI フィルターを利用した方が確実だと思います。